Sniffare le password wireless

A volte ci si preoccupa poco della protezione dei propri dati personali, una delle minacce più insidiose è il furto delle credenziali di accesso a un servizio. Se un malintenzionato riesce a rubare la coppia username e password può facilmente accedere agli account sui siti Internet, questo è particolarmente pericoloso quando si accede ad Internet usando una connessione wifi (wireless) non protetta. Come fanno i cracker a ottenere tali informazioni?

A volte ci si preoccupa poco della protezione dei propri dati personali, una delle minacce più insidiose è il furto delle credenziali di accesso a un servizio. Se un malintenzionato riesce a rubare la coppia username e password può facilmente accedere agli account sui siti Internet, questo è particolarmente pericoloso quando si accede ad Internet usando una connessione wifi (wireless) non protetta. Come fanno i cracker a ottenere tali informazioni?

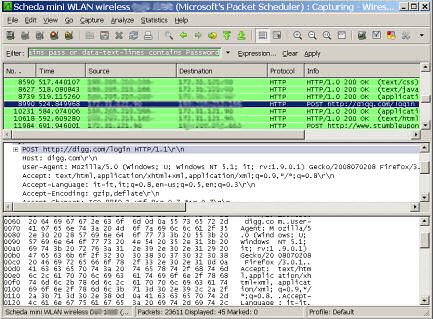

Tra i programmi più famosi per sniffare (catturare) le password e gli username c’è Wireshark (http://www.wireshark.org/), noto precedentemente col nome di Ethereal.

Questa applicazione è disponibile per diversi sistemi operativi tra cui Windows e Linux. Esiste pure una versione portable ossia installabile in una chiave USB da utilizzare senza farsi notare.

Dopo aver installato il programma si imposta l’interfaccia di rete in modalità promiscua che permette di disattivare il filtro per i pacchetti di destinazione con IP diverso da quello della propria scheda quindi è possibile ricevere tutto il traffico passante nel mezzo (l’aria in questo caso).

[ad#midarticle]

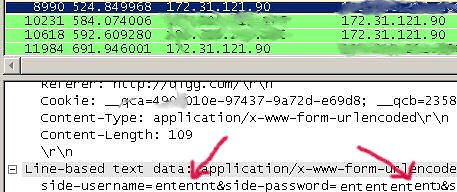

Inoltre impostando un filtro in modo che vengano catturati solo i pacchetti che contengono le password e i login name si possono facilmente ricavare i dati necessari per rubare l’account di qualche d’un altro.

Ecco un filtro che funziona e che consente di sniffare la coppia username e password di Digg, forum vbulettin, blog wordpress, account Stumbleupon e altri ancora…

data-text-lines contains pass or data-text-lines contains Password

Per proteggersi da quest’insidia è necessario adoperare un protocollo sicuro come HTTPS per l’autenticazione presso un sito internet oppure abilitare la crittografia dei dati su reti wirelss come WPA2, o WPA3.

21 pensieri riguardo “Sniffare le password wireless”

I commenti sono chiusi.

“Per proteggersi da quest’insidia è necessario adoperare un protocollo sicuro come HTTPS per l’autenticazione presso un sito internet.”

..e controllare che il certificato https sia autentico…e non sia contraffatto, perchè si può fare anche quello 😀

l’arp poisoning è una brutta piaga :-/

Ovviamente non è sufficiente usare un connessione HTTPS sopratutto se non si controlla il certificato. Le ultime due righe non volevano essere certamente una guida a come scambiarsi dati in maniera sicura ma solamente un suggerimento per indagare o meglio cercare sul web informazioni su una possibile soluzione.

Tutto questo funziona anche in una rete cablata e non necessariamente wireless. Come dice ienabellamy: “l’arp poisoning è una brutta piaga”. 😉

Non proprio, invece. In una rete ethernet i terminali e le loro schede di rete sono collegati fra loro con uno switch che impedisce ai pacchetti di non essere spediti a tutte le schede di rete ma a solo quelle di destinazione e origine.

Se si parla dei vecchi HUB allora è vero, ma con gli switch nulla da fare (ovviamente è giusto che sia così). Dopo qualcuno potrebbe usare una porta dedicata allo sniffing (port mirroring) o mettersi su un router e ascoltare tutto il traffico, ma questo e altri argomenti sarebbero un po’ troppo complessi per essere affrontati in un solo articolo.

In una rete switchata e facendo arp poisoning (ovvero con una tecnica di MITM: Man In The Middle) è possibile sniffare tutto.

Basta essere sullo stesso segmento di rete.

Per Windows: Caine & Abel

(http://www.oxid.it/cain.html)

Per Liunx: ettercap o

(http://ettercap.sourceforge.net/)

Buon divertimento!!! 😉

L’arp spoofing è un attacco attivo ovvero devi mandare qualcosa per la rete => pericolo di essere scoperti.

Quello che ho detto io è impossibile da scovare perché è in “modalità” passiva.

grazie per la tua segnalazione, davvero molto utile e interessante.

come si fà non ne ho idea ma so che è fattibile e per questo conviene usare password di grande difficoltà, devono contenere possibilmente anche i caratteri speciali. Maria

In questo caso anche una password complessa non è d’aiuto.

Ma nel caso che uno si attacchi con un hub tra la porta dello switch e il pc dello sfortunato utente, sbaglio oppure riesce a sniffare il traffico? Ovviamente non degli altri pc attaccati allo switch, ma il traffico di quel pc sì.

P.S.: Valent….. ina? Complimenti per il blog!

E’ anche vero però che in questo caso, se lo switch è configurato correttamente con lo portsecurity (ad esempio che la porta va in shutdown se si collega un apparato con un mac address non autorizzato)(ad esempio: n° di mac addr consentiti: 1; si memorizza l’indirizzo del pc autorizzato; e infine si imposta che in caso di violazione la porta va in shutdown) non ci si può attaccare con un altro pc, anche utilizzando un hub.

Stiamo considerando l’ipotesi di una scansione passiva (niente man in the middle).

Se ad un hub attacco due pc, uno da sniffare “A” e uno che sniffa “X”, e uno switch.

Il traffico che passa per lo switch e va al computer da sniffare “A” può essere intercettato passivamente dal computer “X”.

Il port security che hai descritto non è molto efficiente in quanto posso replicare il mac address del pc “A” e assegnarlo ad un altro apparato. Forse è meglio usare un sistema di logging che preveda l’invio di una mail (o qualcosa altro) quando un apparato è down anche per pochi istanti. In quel caso basta fisicamente andare a controllare cosa è successo e accertarsi che non ci siano sniffer nella rete.

Non per nulla anche la sicurezza dal lato fisico è importante.

ho bisogno di risalire all’ip di un access point di un mio vicino di casa di cui ho solo il ssid ed il mac. Ricevo spesso delle email ingiurose: ho scoperto che provengono tutte da uno stesso ip (a volte cambiano solo gli ultimi 2 numeri) e vorrei verificare se l’ip dell’access point del mio vicino (su cui ho forti sospetti) è in effetti compatibile con quello di provenienza delle email. Ho sentito dire di sniffer di ip della propria lan su cui è possibile filtrare il mac, ma come posso fare visto che quell’access point non appartiene alla mia lan?

🙂

Pensi che le email vengano dall’access point del tuo vicino direttamente sul tuo PC? Le email passano tutte da internet e l’ip del tuo vicino è al 99% un ip privato. Dovresti spiegare meglio la topologia della rete.

Comprendo che tutte le email passano da internet, comunque dalle headers delle email è spesso possibile risalire all’ip di chi ha mandato l’email, ed è proprio questo che ho potuto verificare: le email ingiuriose provengono tutte da un ip di cui cambiano sempre le sole ultime 3 cifre (è quindi un ip dinamico assegnato sempre dallo stesso ISP per la stessa zona). Adesso conoscendo questo ip vorrei confrontarlo con quello dell’access point del mio vicino per vedere se le prime 9 cifre dell’ip sono uguali e quindi compatibili a quello del mittente delle email.

In sostanza, adesso quello che chiedo è sapere come individuare l’ip dell’access point wireless del mio vicino sapendo ovviamente solo il suo SSID ed il suo MAC. Grazie in anticipo per la tua risposta al quesito.

Pensi che il tuo vicino abbia un access point con indirizzo pubblico. Mi pare difficile! Nella maggior parte dei casi, se si è in una rete Wireless il provider attribuisce un’ip privato e poi tutti gli utenti vengono mascherati (Port Address Translation) e alla fine si usa un solo ip pubblico per migliaia di utenti.

Utilizza l’indirizzo ethernet per individuare i pacchetti emessi dall’AP usando come filtro wlan.sa == xx:xx:xx:xx:xx:xx

e cerca all’interno se c’è un’ip address.

Scusa ancora la mia ignoranza in materia, ma potresti, cortesemente, spiegarmi PASSO X PASSO la procedura completa per risalire all’ip di questo vicino di casa con un Access Point wireless di cui sono già a conoscenza del SSID e del MAC?

Grazie nuovamente per la tua pazienza e disponibilità a mettere la tua esperienza a disposizione degli utenti di questo sito

Usi wireshark e catturi il traffico inserendo come filtro nella barra di testo in wireshark wlan.sa == xx:xx:xx:xx:xx:xx dove sostituisci le xx:xx bla bla con il mac address dell’access point che tu conosci.

Poi guardi all’interno dei pacchetti se trovi l’IP dell’ap.

Premetto che sono ignorante in materia, ho una alice wi fi in ufficio e i portatili di moglie e bambini collegati da casa. Come faccio a leggere i dati che passano dalla mia rete?

Come sistema ho vista. Chi mi può dare qualche dritta?

Ho una rete wi fi alice in ufficio e i portatili collegati da casa, come faccio a leggere i dati che passano dal modem?

come sistema operativo ho vista, sono molto ingorante in materia chi può darmi qualche dritta?

Caro Alessandro, beata ignoranza.